LogonTracer-惡意登錄分析工具-LogonTracer下載 v1.5.4官方正式版

- 軟件大小:查看

- 軟件語言:簡體中文

- 授權方式:免費軟件

- 更新時間:2023-07-05

- 軟件類型:國產軟件

- 推薦星級:

- 運行環境:XP,Win7,Win8,Win10,Win11

軟件介紹

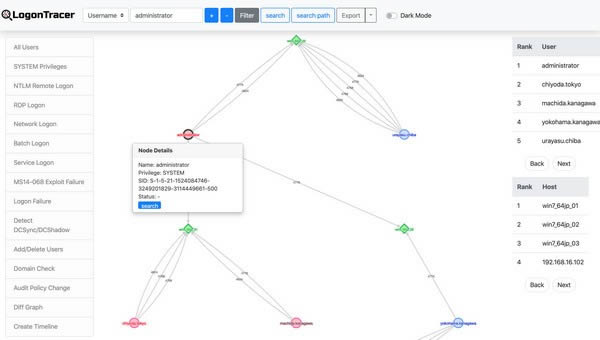

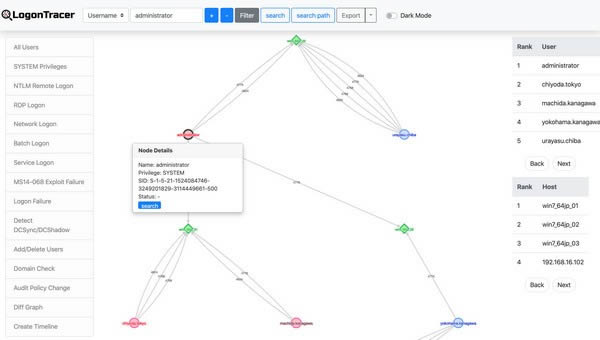

| LogonTracer是一個通過可視化和分析Windows Active Directory事件日志來調查惡意登錄的工具。該工具將登錄相關事件中發現的主機名(或IP地址)和賬戶名聯系起來,并以圖表形式顯示。這樣,就可以看到哪個賬戶發生了登錄嘗試,哪個主機被使用。  功能介紹根據這項研究,這個工具可以將以下與Windows登錄有關的事件ID可視化。 4624: 登錄成功 4625: 登錄失敗 4768: Kerberos認證(TGT請求)。 4769: Kerberos服務票(ST請求 4776: NTLM認證 4672: 分配特殊權限 更新日志將Bootstrap版本從4改為5 更新至支持 py2neo 2021.1 使用編程語言寫的程序,由于每條指令都對應計算機一個特定的基本動作,所以程序占用內存少、執行效率高。 |

[溫馨提示]:

本類軟件下載排行

系統幫助教程

熱門系統總排行